Especialistas em segurança criptográfica são os primeiros a responder no mundo blockchain, rastreando milhões roubados em carteiras, mixers e pontes obscuras antes que a trilha esfrie.

Operam em salas de guerra que se formam minutos após uma violação, utilizando inteligência de código aberto, sistemas de alerta internos e redes privadas que abrangem fronteiras e idiomas.

Quando um grande hack acontece, a comunidade criptográfica recorre a seus detetives pseudônimos, cujas contas sociais são muitas vezes as primeiras a traduzir as trilhas do blockchain.

O que começou como amadores decodificando transações suspeitas evoluiu para uma rede global de detetives digitais que rastreiam o fluxo de fundos roubados mais rapidamente do que a maioria das autoridades. Suas ferramentas são de código aberto, suas redes são informais e suas reputações são construídas com base na credibilidade conquistada publicamente.

Os detetives criptográficos do turno da noite

O detetive de blockchain mais reconhecido do setor é ZachXBT. Ele construiu uma reputação de análise forense on-chain precisa, citada por órgãos governamentais e investigações que levaram a prisões.

Em outras partes do ecossistema, um exército de pesquisadores veteranos e amadores autodidatas estão realizando um trabalho semelhante nas sombras digitais. Um deles é 0xSaiyanGod, um pesquisador de segurança que construiu um bot para detectar sites maliciosos e passou anos rastreando grupos drenadores.

“Eu me apresento como um lendário Super Saiyan, Príncipe de todos os Saiyans – ou outros apelidos malucos – mas sou 0xSaiyanGod”, disse ele à Magazine. “A maioria das pessoas me chama apenas de Saiyajin.”

Saiyan trabalha sob um pseudônimo, mas enfatizou repetidamente a importância de compartilhar o crédito com as equipes com as quais trabalha. Ele solicitou que sua entrevista à Magazine fosse realizada com o vídeo desligado, alegando questões de segurança.

Como muitos de seus colegas, Saiyan tem uma vida fora da tela. Ele trabalha regularmente durante o dia e caça fraudes criptográficas à noite sob seu pseudônimo digital.

“Ainda tenho horário das nove às cinco. Depois chego em casa, abro o Telegram, verifico os relatórios e começo a rastrear carteiras. É o mesmo ritmo todas as noites”, diz.

Ele começou como um caçador de recompensas de bugs no cenário Web2 e trouxe esse conjunto de habilidades para a segurança criptográfica em 2022. No início, ele acompanhou campanhas de phishing de troca de SIM e as táticas de engenharia social por trás das operações de drenagem de carteira com grupos como Wallet Guard e o coletivo de segurança BlockMage.

Um dos principais casos em que ele trabalhou foi o golpe da extensão do navegador Blur com o pesquisador NFT_Dreww – onde o Inferno Drainer enganou as vítimas para que instalassem um complemento malicioso.

O primeiro encontro de Saiyan com atividades de drenagem foi durante o período em que kits de phishing estilo Monkey Drainer estavam se espalhando pelo Telegram. Saiyan mapeou a infraestrutura por trás dessas campanhas, incluindo modelos de phishing reutilizados, configurações de hospedagem compartilhada e padrões recorrentes de encadeamento de carteiras. Desde então, seu trabalho se expandiu para clusters sucessores associados ao Inferno Drainer, onde pequenas sobreposições de código ajudaram os pesquisadores a sinalizar novos domínios de phishing.

Leia também

Características

Charles Hoskinson, Cardano e Ethereum – para registro

Características

Como ressuscitar o ‘sonho do metaverso’ em 2023

Para dimensionar a detecção, ele criou o Doom Bot, um bot de detecção de phishing e drenador baseado em Discord que sinaliza links suspeitos e os encaminha para canais privados. Doom Bot e seus pares foram os pioneiros no espaço antes que equipes maiores, como o SEAL, assumissem essa função.

“A informação fornecida a essas equipes naquela época foi definitivamente útil”, diz Saiyan.

“Posso fazer referência a uma ferramenta do meu amigo que estava – talvez ainda – fazendo o mesmo e reportando ao Pocket Universe. Entre nós, poderíamos capturar a maioria dos links e fornecer informações às equipes.”

O trabalho de rastreamento a seguir ainda é manual. Saiyan participou da identificação e sinalização de carteiras vinculadas a atividades ligadas à Coreia do Norte durante o incidente Bybit de US$ 1,5 bilhão, marcando publicamente endereços no Etherscan. Ele usa ferramentas como exploradores de blockchain, Arkham, MetaSleuth e Breadcrumbs. Plataformas forenses de ponta, como Chainalysis, são normalmente reservadas para equipes policiais e institucionais.

O lado humano das investigações criptográficas

Embora a maioria dos detetives de criptografia use pseudônimos, Heiner Garcia não. Ex-analista de segurança do Ministério da Defesa da Colômbia, passou anos em operações de inteligência humana ligadas a redes criminosas antes de ingressar na divisão de segurança da Telefónica.

“Já lidei com riscos reais”, diz ele. “Narcos, políticos corruptos, soldados, policiais – o tipo de trabalho em que você realmente se esconde porque alguém pode matá-lo.”

Essa experiência moldou a forma como ele vê o cenário de ameaças online.

“O verdadeiro perigo não está aqui, atrás de um computador”, diz ele. “Se eu for doxxado online, tudo bem. Mas se eu for doxxado por aí, posso ser morto.”

Leia também

Características

Grandes questões: Como os pagamentos em Bitcoin podem retornar?

Características

Reestabelecimento do Ethereum: Inovação Blockchain ou castelo de cartas perigoso?

Suas investigações baseiam-se fortemente em princípios de inteligência humana – leitura do contexto, estudo do comportamento e integração em ambientes digitais.

“Tudo é contexto”, diz ele. “Se você quiser entender um alvo, você precisa entender o que está ao seu redor – o que ele gosta, como se conecta, as ferramentas que usa.”

⚡️ INSIGHT: Um espião de criptografia norte-coreano fingindo ser um desenvolvedor de criptografia japonês entrou em uma entrevista de emprego falsa organizada pelo pesquisador de segurança Heiner Garcia. O Cointelegraph foi convidado para participar disfarçado. No final, ele desistiu e deixou um rastro de migalhas de pão. pic.twitter.com/pZ6F11ElfL

– Cointelegraph (@Cointelegraph) 7 de maio de 2025

Garcia constrói perfis falsos que refletem os desenvolvedores ou hackers que ele estuda. Ele chega tão perto de seus alvos que alguns deles até seguem seus perfis falsos.

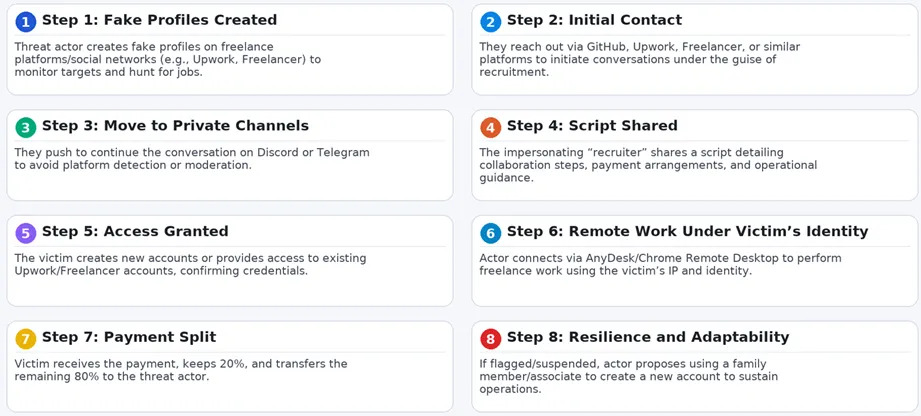

Dentro da comunidade de segurança criptográfica, Garcia construiu uma reputação por traçar perfis e até mesmo interagir com supostos trabalhadores de TI norte-coreanos. “Se vejo cinco perfis diferentes usando o mesmo avatar, os mesmos padrões de código e os mesmos repositórios, sei que está tudo coordenado”, diz ele.

Em um caso, ele localizou um grupo de desenvolvedores norte-coreanos fazendo-se passar por colaboradores em projetos de código aberto.

“Eles pensaram que eu era um deles”, diz ele. “Vi como eles recrutam outras pessoas, como se comunicam, que ferramentas usam para movimentar dinheiro. É inteligência humana, não ciência forense cibernética.”

A abordagem de Garcia, que combina OSINT com HUMINT, revela padrões de comportamento que as ferramentas automatizadas muitas vezes não percebem.

“Se você olhar apenas para IPs e malware, estará perseguindo fantasmas”, diz ele. “Mas se você entende as pessoas – seus motivos [and] suas rotinas – você começa a ver a estrutura por trás das operações.”

Dentro de uma sala de guerra de resposta a incidentes criptográficos

Quando surge um hack, o trabalho de inteligência muda do monitoramento de rotina para a resposta a crises. Em todo o mundo da segurança blockchain, o primeiro passo é abrir um canal de colaboração

“No momento em que um incidente começa, abrimos uma sala de guerra”, disse Cos, fundador da empresa de segurança SlowMist, à Magazine por meio de um intérprete de mandarim. “O objetivo é rastrear, conter e alertar o mais rápido possível.”

Ele começa como um canal somente para convidados com respondentes confiáveis. À medida que o incidente se desenvolve, mais partes — tais como bolsas, parceiros e vítimas — juntam-se à sala de guerra. Até representantes de agências de aplicação da lei entram no chat.

A comunicação é rigidamente gerenciada. Freqüentemente, as vítimas são solicitadas a enviar suas declarações públicas ou capturas de tela ao grupo antes de publicá-las, para que detalhes confidenciais não vazem no meio da operação.

A aplicação da lei geralmente se junta depois que o trabalho inicial de rastreamento está em andamento.

“Precisamos avançar primeiro”, explica Cos. “A aplicação da lei se move mais devagar. Eles precisam de evidências; nós precisamos de velocidade.”

Nos bastidores, as ferramentas internas do SlowMist dão suporte a tudo isso. O MistTrack é usado para rastreamento de carteira e visualização de transações, enquanto o MistEye verifica domínios maliciosos, infraestrutura de phishing e explorações em nível de contrato.

Leia também

Características

Este é o seu cérebro na criptografia: o abuso de substâncias cresce entre os comerciantes de criptografia

Características

O plano da MakerDAO para trazer de volta o ‘verão DeFi’ – Rune Christensen

A segurança criptográfica precisa de reforços

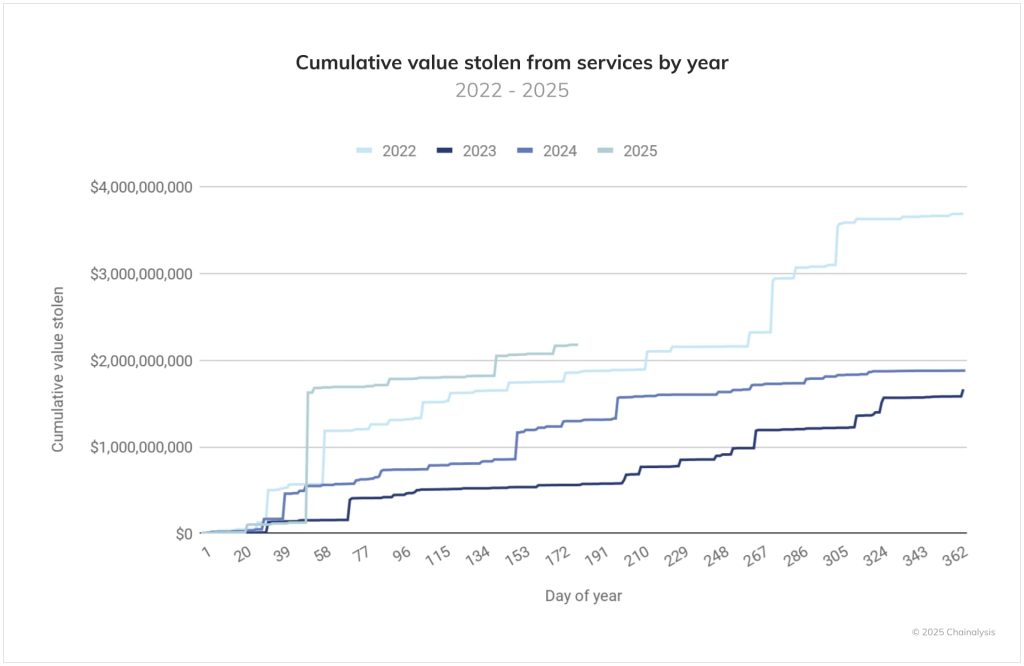

A comunidade mais ampla de segurança criptográfica ainda carece de pessoal à medida que os hacks aumentam e os caminhos de lavagem se tornam mais complexos, enquanto o número de defensores treinados não acompanha o ritmo. Muitos incidentes graves ainda são inicialmente sinalizados por voluntários independentes.

“Sempre há novos ataques. Toda semana algo acontece. Não há pessoas suficientes na segurança, não há analistas suficientes e não há equipes de resposta suficientes. Precisamos de mais pessoas que possam realmente fazer o trabalho”, diz Cos.

Saiyan, que trabalha com segurança além de seu trabalho de tempo integral, diz que os interessados em ingressar na área precisam mais de curiosidade do que de credenciais.

“Você não precisa ser um especialista desde o primeiro dia, você só precisa olhar mais de perto do que qualquer outra pessoa”, diz ele. “Rastreie cada linha e pergunte por que algo se moveu daquela maneira.”

Enquanto isso, Garcia aconselha futuros detetives de criptografia a encontrar um nicho.

“Você não pode ser bom em tudo. Encontre o nicho que você ama, estude o contexto em torno dele e faça algo excepcional”, diz Garcia.

Os caminhos para o campo variam. Alguns, como Saiyan, vêm de círculos de recompensas de insetos e de scripts autodidatas. Outros, como Garcia, chegam com formação militar ou de inteligência. Empresas como a SlowMist combinam estruturas de resposta estruturadas com instintos de código aberto. O que os une é o impulso para proteger uma indústria avaliada em 3,5 biliões de dólares.

Para Cos, o desafio central é ético. Seu identificador X, @evilcos, serve como um lembrete de onde ele está exatamente, porque neste campo, as habilidades usadas para defender sistemas podem ser facilmente usadas para explorá-los.

“Você tem que decidir que tipo de pessoa você quer ser”, diz ele. “Você vê muito dinheiro neste trabalho e a linha entre o bem e o mal pode ficar confusa. Não seja mau.”

Inscrever-se

As leituras mais envolventes em blockchain. Entregue uma vez por semana.

Yohan Yun

Yohan (Hyoseop) Yun é redator da equipe do Cointelegraph e jornalista multimídia que cobre tópicos relacionados ao blockchain desde 2017. Sua experiência inclui funções como editor e produtor na Forkast, bem como cargos de reportagem focados em tecnologia e política para Forbes e Bloomberg BNA. Ele é formado em jornalismo e possui Bitcoin, Ethereum e Solana em valores que excedem o limite de divulgação do Cointelegraph de US$ 1.000.

Isenção de responsabilidade

A Cointelegraph Features e a Cointelegraph Magazine publicam jornalismo de formato longo, análises e reportagens narrativas produzidas pela equipe editorial interna da Cointelegraph e por colaboradores externos selecionados com experiência no assunto.

Todos os artigos são editados e revisados pelos editores do Cointelegraph de acordo com nossos padrões editoriais. As contribuições de escritores externos são encomendadas por sua experiência, pesquisa ou perspectiva e não refletem as opiniões da Cointelegraph como empresa, a menos que explicitamente declaradas.

O conteúdo publicado na Features and Magazine não constitui aconselhamento financeiro, jurídico ou de investimento. Os leitores devem realizar suas próprias pesquisas e consultar profissionais qualificados quando apropriado. O Cointelegraph mantém total independência editorial. A seleção, encomenda e publicação de Reportagens e conteúdos de Revistas não são influenciados por anunciantes, parceiros ou relações comerciais.

Fonte :Cointelegraph